4.1 KiB

La sécurité informatique en entreprise

Le réseau intranet

William Petit - S.C.O.P. Cadoles - 2017

Rappel des objectifs de la sécurité informatique

- Maintenir l'intégrité des données

- S'assurer du niveaux d'authentification et d'autorisation

- Maintenir la disponibilité des services

- Assurer la traçabilité des échanges

- Éviter la fuite d'informations

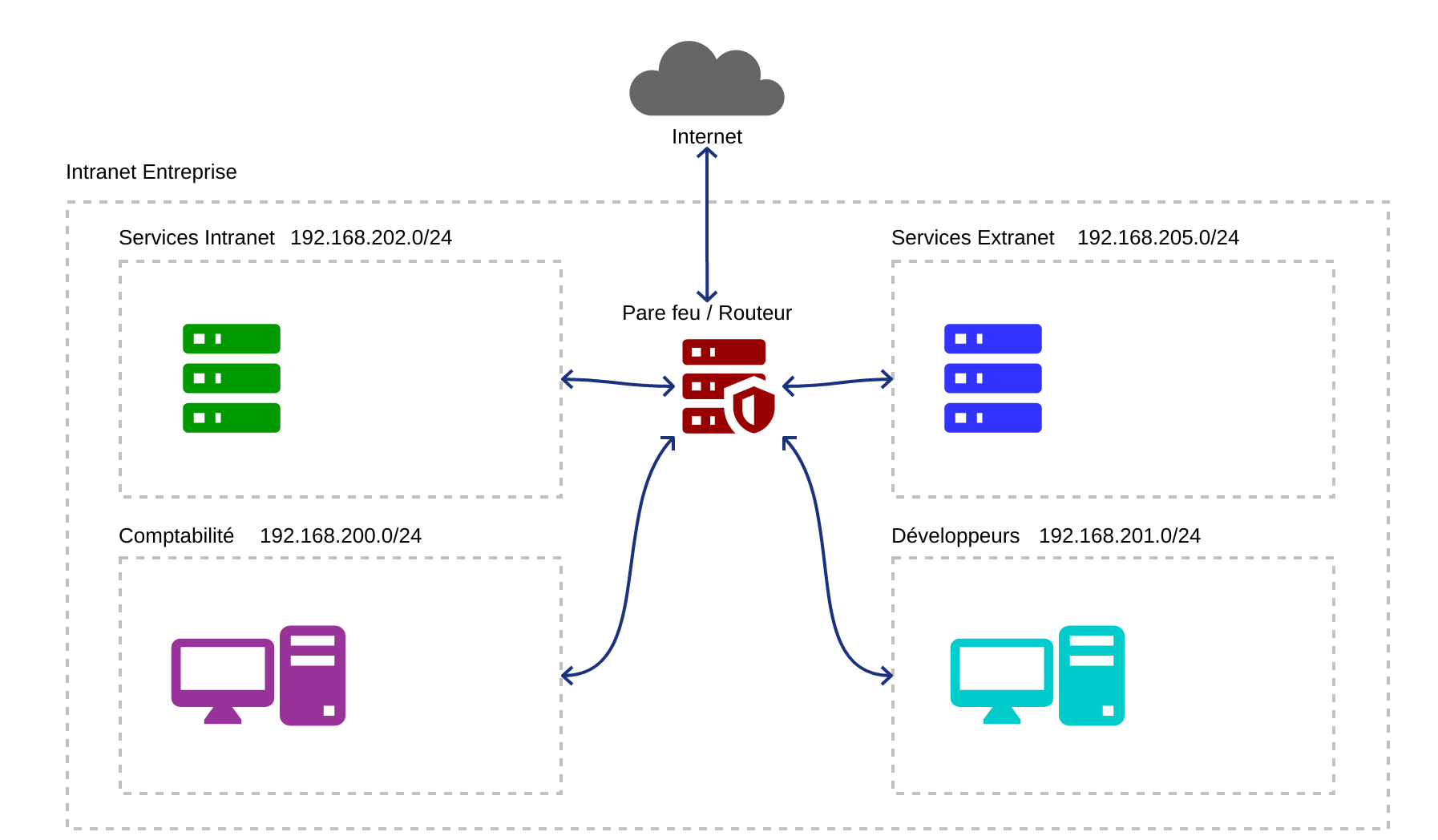

Topologie d'exemple

La zone "Services Intranet"

Les zones "Postes de travail"

Sauvegarde des postes

La zone "Services Extranet"

Supervision de l'infrastructure

Aller plus loin

Détection des intrusions réseau

Supervision

Centralisation et analyse des journaux

Le poste de travail

Stratégie antivirale

Stratégie de mise à jour

Stratégie de sauvegarde

Confidentialité des communications

Confidentialité des communications

Éléments de base de cryptographie asymétrique

Utilisation de GnuPG

Utilisation de GnuPG

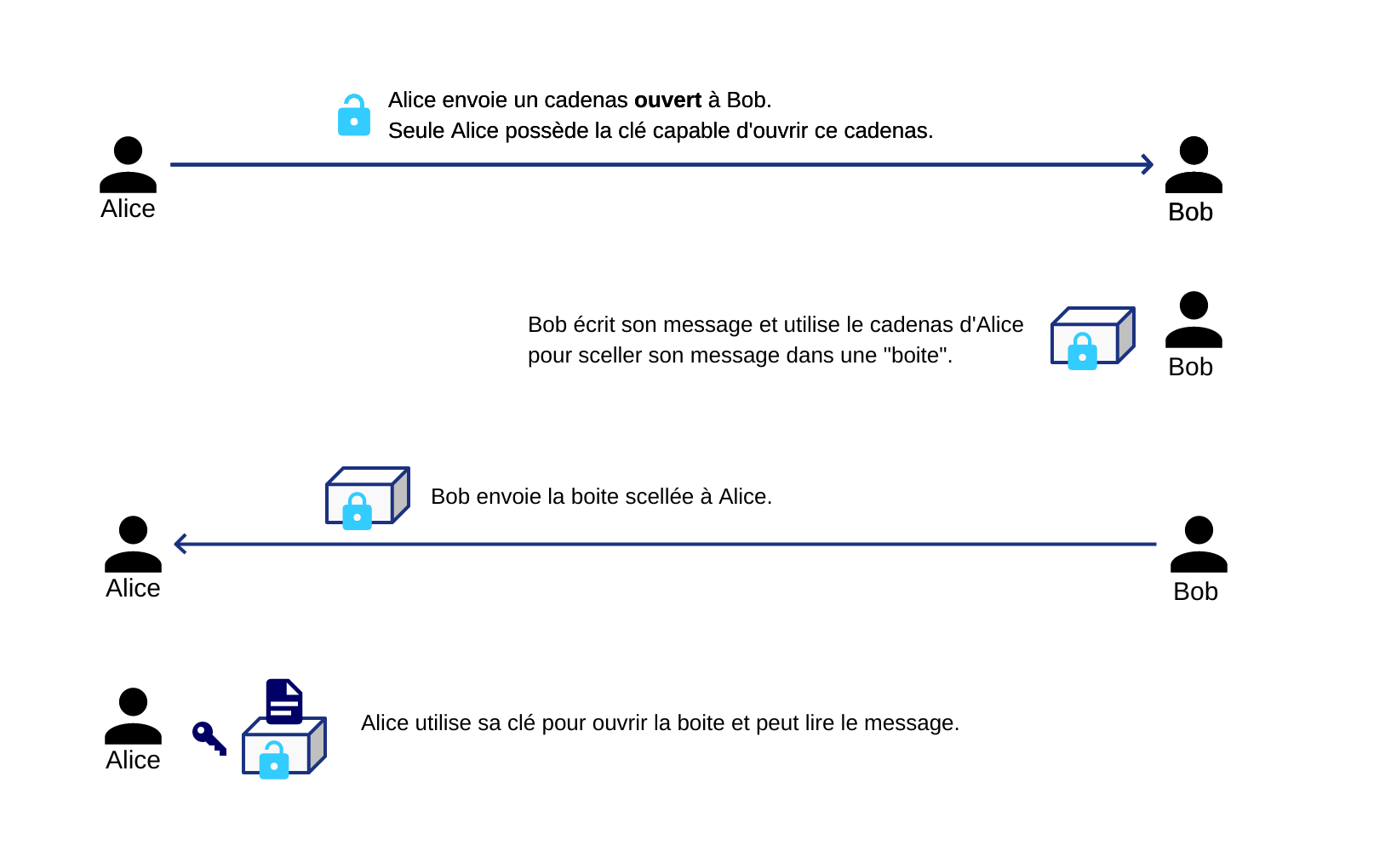

Cryptographie à clé publique/privée

GPG

Cryptographie à clé publique/privée (1)

Chiffrer un message

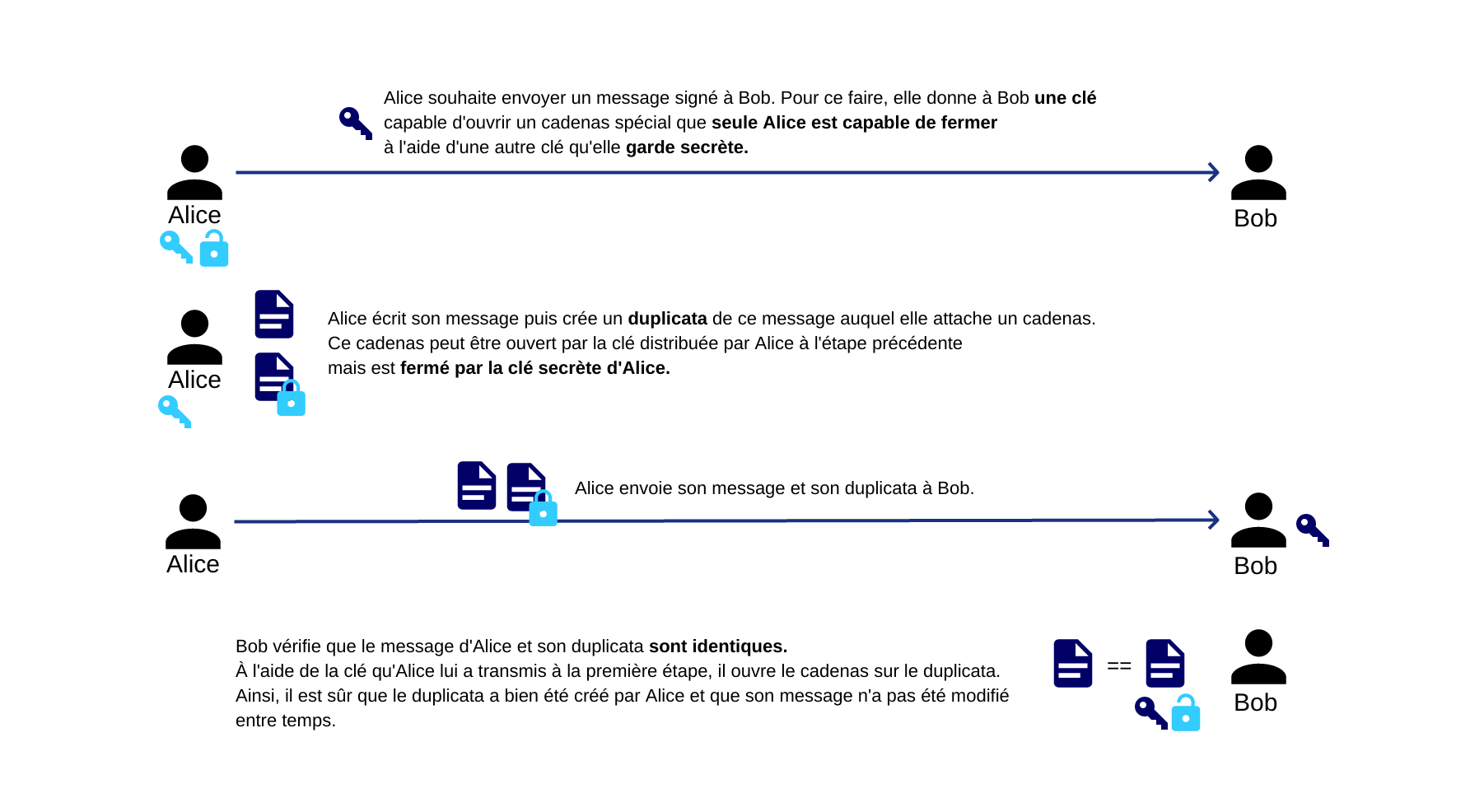

Cryptographie à clé publique/privée (2)

Signer un message

GPG

GNU Privacy Gard - https://gnupg.org/

Créer une paire de clés GPG

gpg2 --full-gen-key

Chiffrer un document

Chiffrement

gpg2 --armor --encrypt <mon_fichier>

Un fichier <mon_fichier>.asc sera généré. C'est votre fichier chiffré.

Déchiffrement

gpg2 --output <mon_fichier_déchiffré> \

--decrypt <mon_fichier>.asc

Signer un document

Signature

gpg2 --detach-sign <mon_fichier>

Un fichier <mon_fichier>.sig sera généré. C'est la signature de votre document.

Vérification

gpg2 --verify <mon_fichier>.sig

Le fichier original doit être dans le même répertoire et porter le nom <mon_fichier> pour que vous puissiez vérifier une signature.

Lister les clés du trousseau local

gpg2 --keyid-format long --list-keys

Publier une clé GPG publique sur un serveur de clés

gpg2 --keyserver <serveur_de_clé> \

--send-key <identifiant_clé>

Exemple de serveur de clés: hkp://p80.pool.sks-keyservers.net:80

Chercher une clé GPG publique sur un serveur de clés

gpg2 --keyserver <serveur_de_clé> \

--search-keys <adresse_courriel>

Mettre à jour les clés de son trousseau local

gpg2 --keyserver <serveur_de_clé> \

--refresh-keys

Révoquer une clé GPG

Créer le certificat de révocation

gpg2 --output <fichier_révocation> \

--gen-revoke <adresse_courriel>

Ce certificat est à sauvegarder de manière sécurisée.

Utiliser un certificat de révocation

# Importer le certificat

gpg2 --import <fichier_révocation>

# Diffuser la révocation de votre clé

gpg2 --keyserver <serveur_de_clé> \

--send-keys <identifiant_clé>

Les utilisateurs de GPG verront alors votre clé comme révoquée.

Exercice

-

Générer votre propre clé GPG pour votre adresse courriel.

-

Faire signer votre clé par au moins 1 de vos collègues dans la salle

-

Configurer votre client courriel pour qu'il utilise votre clé GPG

- Exemple: Thunderbird - Plugin Enigmail

-

Rechercher et récupérer la clé associée à l'adresse wpetit@cadoles.com

-

Envoyer un courriel chiffré et signé par votre clé à wpetit@cadoles.com